O que é um Keylogger?

Keylogger é um programa usado por usuários mal intencionados que querem roubar suas senhas, este programa fica instalado no seu Windows sem que você perceba.

Mesmo na época atual em que a segurança digital é uma preocupação

constante, pessoas com um bom conhecimento de informática e disposição

para cometer atos ilícitos utilizam as mais diversas ferramentas para

tentar ter acesso a áreas e dados sigilosos.

Entre os “truques” mais utilizados pelos crackers está o keylogger,

um programinha capaz de gravar tudo o que uma pessoa desavisada digitar

no teclado, incluindo senhas de acesso a sites bancários. Continue

ligado neste artigo do Tecmundo e descubra um pouco mais sobre os esses

programas e como você pode se defender deles.

Para que serve

Keyloggers são aplicativos ou dispositivos que ficam em execução em

um determinado computador para monitorar todas as entradas do teclado.

Assim, aquele que deixou o programa em execução pode, em outro momento,

conferir tudo o que foi digitado durante um determinado período.

Exemplo de relatório de keylogger (Fonte da imagem: Divulgação/StaffCop)

Exemplo de relatório de keylogger (Fonte da imagem: Divulgação/StaffCop)

Aplicativos com a função keylogging foram criados para ações

perfeitamente legais, como monitorar a atividade de funcionários de uma

empresa ou até para os pais checarem que tipo de conteúdo seus filhos

têm acessado na internet.

Esse tipo de função também está inclusa em boa parte de outros tipos

de aplicativos, como jogos que precisam monitorar o teclado para saber

quando uma combinação de teclas de atalho foi acionada durante uma

partida.

O perigo que representam

Mais tarde, pessoas de má-intenção passaram a usar os keyloggers para

fins ilícitos. Nestes casos, o programa fica em execução na máquina e

podem, sem que usuário saiba, gravar tudo o que for digitado, incluindo

senha de acesso e outros dados sigilosos.

Na maioria dos casos, o PC acaba virando hospedeiro de um keylogger

por causa de algum conteúdo enviado para o usuário que continha o

programa disfarçado entre os arquivos. A prática de “esconder

keyloggers” é usada principalmente em emails e outros tipos de conteúdo

baixados da internet.

Essas ferramentas já foram grandes responsáveis por roubos

milionários em contas bancárias online, especialmente no Brasil. Por

esse motivo, programas desta natureza são um dos alvos primários de

antivírus e antispywares modernos.

Como evitar

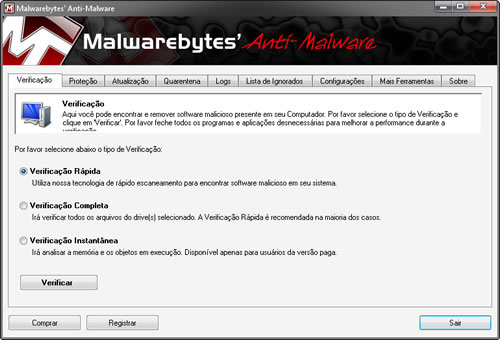

Assim como acontece com os demais programas ilícitos, manter um bom

antivírus sempre ativo na máquina é um bom meio de detectar e eliminar

este tipo de aplicação antes que ela faça algum mal. Naturalmente, os

demais recursos que ajudam manter sua conexão segura, como firewall e

antispyware, também são sempre bem-vindos.

Teclado virtual e Token de acesso bancário (Fonte da imagem: Divulgação/Itaú)

Teclado virtual e Token de acesso bancário (Fonte da imagem: Divulgação/Itaú)

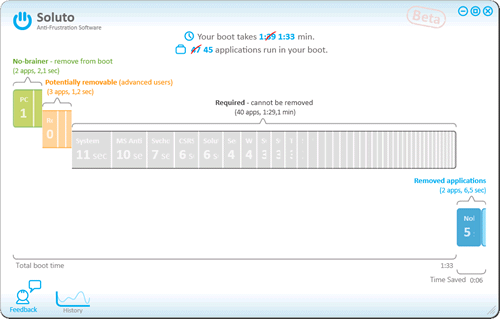

Sabendo que as contas bancárias são os principais alvos dos

keyloggers, praticamente todos os aplicativos de webbanking adotaram

medidas preventivas, sendo o teclado virtual uma das mais efetivas.

A exigência de um número gerado por aquele pequeno aparelho, o token,

também é uma boa medida, pois, sem ele, o transgressor não vai

conseguir realizar operações na sua conta mesmo que ele saiba a sua

senha.

Teclado virtual do Windows (Fonte da imagem: Tecmundo)

Teclado virtual do Windows (Fonte da imagem: Tecmundo)

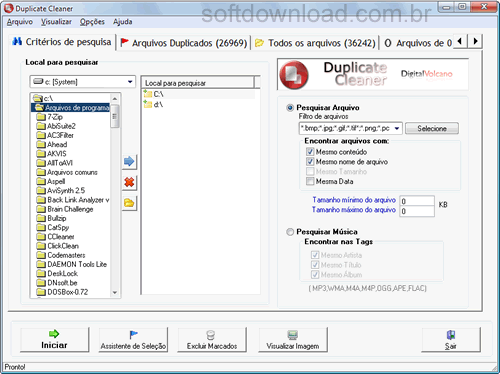

Mesmo assim, boa parte dos sites que exigem uma senha e que são

considerados de alta importância, como Facebook, ainda confia apenas no

código digitado no teclado físico para liberar o acesso. Mas você pode

remediar isso usando o próprio teclado virtual do Windows sempre que for

digitar suas credenciais.

Keyloggers em forma de hardware

Lembre-se que keyloggers também podem estar na forma física, sendo

dispositivos que ficam entre o cabo de teclado e a porta do computador

gravando em uma memória interna tudo o que você digitar.

Exemplo de aparelho keylogger (Fonte da imagem: Divulgação/USA Shop)

Nestes casos, não há como detectar a presença de um keylogger usando

aplicativos de segurança no computador. Mas você pode facilmente

perceber que o dispositivo está lá dando uma conferida entre o cabo do

teclado e a máquina, especialmente se estiver utilizando máquinas

públicas em lan houses.

Como sei que possuo um Keylogger?

É muito

simples, digite CTRL + ALT + DELETE, isso vai abrir seu Gerenciador de

tarefas, na aba Processos procure por BKP***** ou AKL*****, se você

encontrar o BKP***** ou AKL***** é porque você tem keylogger.

E agora?! Tenho um Keylogger, o que devo fazer?

E agora?! Tenho um Keylogger, o que devo fazer?

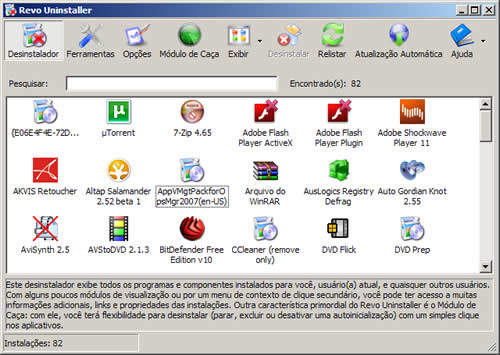

Vamos desativa-lo manualmente... Clique em INICIAR > EXECUTAR. Irá abrir uma janelinha na caixa de texto desta janelinha digite REGEDIT e clique OK.

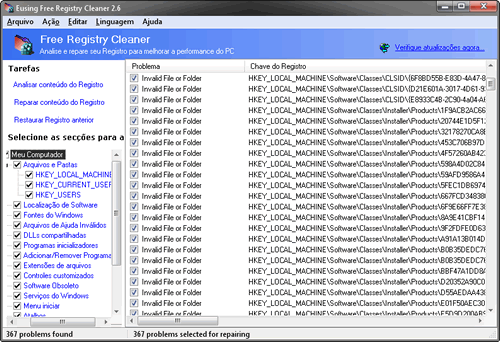

Abrirá uma janela chamada de EDITOR DE REGISTRO. Clique no botão "+" ao lado de HKEY_LOCAL_MACHINE, agora clique no botão "+" da sub-chave SOFTWARE, clique agora no botão "+" de Microsoft, agora no botão "+" de Windows, agora no botão "+" de CurrentVersion e finalmente procure Run, clique em cima da sub-chave Run, Procure BKP***** ou AKL***** e delete. Não delete mais nada, pois poderá fazer seu antivírus não iniciar mais com o Windows ou otro programa. Isto fará o Keylogger não iniciar mais com seu Windows. Para remover os arquivos gerados pelo Keylogger recomendo que você baixe o AntiSpy em www.superdownloads.com.br .

Só existe BKP***** e AKL*****?

Não, esses dois são os principais, mas existe vários tipos, então aconselho você baixe o Antispy ou AD-Aware www.superdownloads.com.br e verifique também.

FONTE: http://forums.tibiabr.com/showthread.php?t=131920

http://www.tecmundo.com.br/spyware/1016-o-que-e-keylogger-.htm