A indústria de filmes vive trollando os usuários. Quando tínhamos monitores 4:3, eles lançavam filmes widescreen. Quando passamos a comprar telas 16:9, eles resolveram produzir filmes em ultra-widescreen. Para resolver um dos problemas da humanidade e remover as incômodas barras pretas nas bordas dos vídeos, a Toshiba anunciou hoje um ultrabook com tela 21:9 de 14 polegadas e resolução bem incomum: 1792×768 pixels.

Com uma tela tão larga, dá para ver que o ultrabook foi pensado para entretenimento. O Toshiba Satellite U840W possui processador da família Intel Ivy Bridge, alto-falantes Harman Kardon e portas sleep-and-charge (mantém uma porta USB energizada para carregar gadgets) e sleep-and-music (permite conectar um MP3 player ao alto-falante do ultrabook). Deve ser um ótimo portátil para assistir filmes, pena que ele não vem com um drive de Blu-ray.

O Satellite U840W cumpre os principais requisitos dos ultrabooks da Intel: é fino, leve e com duração de bateria acima da média do mercado. A Toshiba informou que o modelo possui uma espessura de 2 centímetros e pesa menos de 1,8 kg, tornando o modelo bastante portátil – mas talvez você precise de uma mochila ou bolsa especial para carregá-lo. A bateria “dura o dia todo”, mas eles não divulgaram o número exato de horas que o ultrabook aguenta longe da tomada.

O U840W também chega com três portas USB 3.0, conexão Ethernet, saída de vídeo HDMI, teclado retroiluminado e acabamento metálico. A tecnologia Intel WiDi, também presente, permitirá que você conecte o ultrabook a um monitor ou TV sem o uso de cabos. O único problema é encontrar um monitor que suporte WiDi; sendo bem sincero, eu só vi uma vez (e foi num evento da LG).

O modelo básico custará a partir de US$ 999 nos EUA e chegará ao mercado a partir do dia 15 de julho. É possível adquirí-lo com um disco rígido híbrido de 500 GB com SSD de 32 GB para cache dos arquivos mais acessados, mas o modelo topo de linha vem com SSD de 256 GB.

O modelo básico custará a partir de US$ 999 nos EUA e chegará ao mercado a partir do dia 15 de julho. É possível adquirí-lo com um disco rígido híbrido de 500 GB com SSD de 32 GB para cache dos arquivos mais acessados, mas o modelo topo de linha vem com SSD de 256 GB.

A tela ultra larga pode não ser tão agradável na navegação de páginas da internet, já que grande parte dos sites possui navegação vertical e não aproveita os espaços laterais. Mesmo assim, o Satellite U840W deve ser útil especialmente para quem pretende migrar para o Windows 8 – a rolagem da tela Iniciar é horizontal, e os aplicativos Metro poderão ser colocados lado a lado sem se preocupar com espaço.

Com informações: Engadget.

By http://tecnoblog.net

Tela inicial da instalação do Windows (Foto:

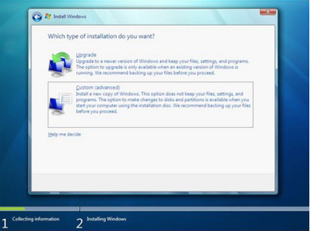

Tela inicial da instalação do Windows (Foto: Escolha do tipo de instalação no Windows 7 (Foto:

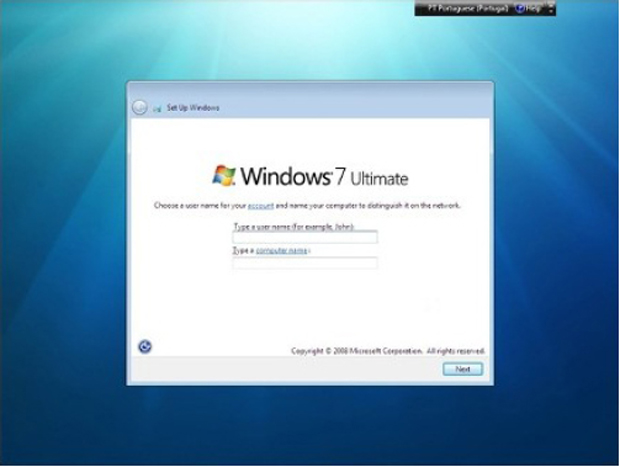

Escolha do tipo de instalação no Windows 7 (Foto: Escolha dos nomes (Foto: Reprodução/TechTudo)

Escolha dos nomes (Foto: Reprodução/TechTudo) Definição das configurações no Windows 7

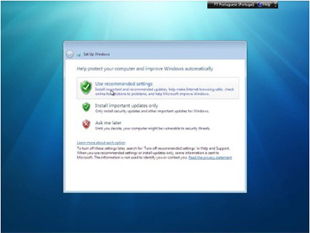

Definição das configurações no Windows 7

![Os valores de qubits são essencialmente estados quânticos de fótons, registrados em átomos de terras raras implantados no interior do cristal. [Imagem: F. Bussières/University of Geneva] Os valores de qubits são essencialmente estados quânticos de fótons, registrados em átomos de terras raras implantados no interior do cristal. [Imagem: F. Bussières/University of Geneva]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi4kA5vUubmkzODqFzoZgHxE81qP5WpxWKKy2mSsmjv47HHhiQD_HOSfmfFpCuhIDNiwzEUBFJrPIetjLnira9gwm1Olz4zW0dDqqsjtS4d3Su2YNukXoRp6W7PdDwEL5GscoaXNI2vTH0/s1600/020110120514-memoria-quantica-solida.jpg)